Fireware v12.5 以降では、Access Portal 構成でリバース プロキシ アクションを構成することができます。リバース プロキシにより、リモートユーザーは、VPN クライアントなしで内部 Web アプリケーションと Microsoft Exchange サービスに安全に接続できるようになります。リバース プロキシにより、外部ネットワークからの HTTP トラフィックが、Exchange サーバーまたは Firebox の配下にある内部ネットワークの他の Web アプリケーションに転送されます。

たとえば、リモートユーザーが一般的なエンタープライズ Web アプリケーションに接続できるように、リバース プロキシ アクションを構成することができます。アプリでは HTML、HTML5、または JavaScript を使用する必要があります。ブラウザで TLS がサポートされている必要があります (TLS 1.2 以上推奨)。

各 Firebox に割り当てられた RAM に基づいて、同時 RDP 接続の数を制限することをお勧めします。各 RDP または SSH セッションにより、約 15 MB の RAM が消費されます。

Microsoft Exchange のリバース プロキシ アクションを構成することもできます。Exchange サービスに接続する場合は、リモートユーザーは以下のいずれかの方法で外部 URL に接続することができます。

- Microsoft メール クライアントがインストールされているモバイル デバイス (ActiveSync 経由)

- Microsoft Outlook

- Microsoft Outlook Web Access

- Access Portal を介した Microsoft Outlook Web Access (自動サインイン)

要件

内部 Web アプリケーションのリバース プロキシ アクションを構成する際は、以下の要件に注意してください。

- Access Portal の FQDN が必要です。IP アドレスではなく、FQDN を使用して Access Portal にログインする必要があります。

- 各内部 Web アプリケーションに Access Portal と同じドメインの FQDN が必要です (たとえば、Access Portal の FQDN が portal.example.com である場合は、Web アプリケーションは <値>.example.com である必要があります)。

- Web アプリケーションとリバース プロキシ アクションに同じ URL を構成することはできません。

- URL パス アクションを追加する際に、クライアント認証 として Access Portal (HTTP Basic ではない) を選択する必要があります。

- Web アプリケーションで HTTPS が使用される場合は、信頼チェーンの CA 証明書を Firebox に保存するか、リバース プロキシ アクションで 証明書を信頼する オプションを選択する必要があります。

クライアント側に証明書の警告が発生するのを回避するには、Firebox Web 証明書に対象者代替名として Web アプリケーションのホスト名を含めるか、*.example.com などのワイルドカード ホスト名を一般名として使用する必要があります。

Web アプリへの認証とアクセス

内部 Web アプリケーションにアクセスするには、ユーザーは以下の方法で認証することができます。

- モバイル メール アプリケーションの場合、Firebox を介した Exchange ActiveSync による認証

- 特定のメール アプリケーションの場合、Firebox を介した TLS 経由の HTTP による認証

- 内部 Web アプリケーションへのアクセスの場合、Firebox を介した MFA による認証

セキュリティ上の理由から、カスタム エンタープライズ Web アプリケーションでは Access Portal を使用して、上記のオプションに基づいて認証と承認のレイヤを提供することをお勧めします。

Access Portal 認証を転送する

リバース プロキシ アクションでは、Access Portal 認証を転送するオプションがあります。このオプションを有効化すると、Access Portal の認証を使用してユーザーが Web アプリケーションに自動的にログインできるようになります。

この機能を有効化すると、Access Portal でユーザーの認証がキャッシュされます。キャッシュされた認証は、TLS 経由で HTTP 認証ヘッダーと共に Web アプリに送信されます。

Access Portal 認証で Web アプリケーションにログインするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっている必要があります。また、Access Portal と Web アプリケーションで同じ認証ドメインが共有されている必要があります。

以下の場合は、Access Portal 認証を転送するオプションを有効化しないでください。

- ユーザーが SAML で Access Portal にログインする場合

- ユーザーが Web アプリとは異なる認証ドメイン (Firebox-DB など) を使用して Access Portal にログインする場合

リバース プロキシを有効化する

Web UI または Policy Manager で、リバース プロキシ機能を有効化するには、以下の手順を実行します。

- 登録サービス > Access Portal の順に選択します。

- Access Portal を有効化する が選択されていない場合は、これを選択します。

- リバース プロキシ タブを選択します。

- リバース プロキシを有効化する を選択します。

リバース プロキシ機能を有効化した後、1 つまたは複数のリバース プロキシ アクションを追加する必要があります。

リバース プロキシ アクションを追加する

ウィザードを使用してリバース プロキシ アクションを追加するか、ウィザードを省略してアクションを手動で構成することができます。

Exchange サービスを構成する場合は、ウィザードには Exchange ベースのサービスの事前定義の構成が含まれているため、ウィザードを使用することをお勧めします。

ウィザードを使用してリバース プロキシ アクションを追加する

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- ウィザードを続行するには、次へ をクリックします。

- リバース プロキシ アクション ページで、リバース プロキシ アクションの事前定義セット を選択します。

- ドロップダウン リストから、Microsoft Exchange を選択します。

- 次へ をクリックします。

- 内部 URL テキスト ボックスに、Microsoft Exchange Server Web アプリケーションの内部ホスト URL を入力します。

- 電子メール ドメイン テキスト ボックスに、Microsoft Exchange 電子メール ドメインを入力します。

- Web サービスで自己署名証明書を使用するかどうかを選択します。

- 次へ をクリックします。

- 外部 URL テキスト ボックスに、リモートユーザーがこの サービス への アクセス に使用する URL を入力します。

- URL を自動検出する テキスト ボックスに事前入力された値が正しくない場合は、リモート クライアントがこのサービスの検出に使用する URL を入力します。

- 次へ をクリックします。

- Outlook Web Access を Web アプリケーションとして Access Portal に追加するかどうかを選択します。

- Access Portal から Outlook Web Access に認証を転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証を 使用して Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメインが共有されている必要があります。

- 次へ をクリックします。

- 完了 をクリックします。ウィザードが終了した後、アクションを選択して編集することができます。URL パス アクションを指定する場合、これを行うことができます。詳細について。次を参照してください:URL パス アクション。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。

- Exchange Server で、使用される仮想パス、Autodiscover、EWS、および mapi の基本認証を有効化する必要があります。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- ウィザードを続行するには、次へ をクリックします。

- リバース プロキシ アクション ページで、リバース プロキシ アクションの事前定義セット を選択します。

- ドロップダウン リストから、Microsoft Exchange を選択します。

- 次へ をクリックします。

- 内部 URL テキスト ボックスに、Microsoft Exchange Server Web アプリケーション の内部ホスト URL を入力します。

- 電子メール ドメイン テキスト ボックスに、Microsoft Exchange 電子メール ドメインを入力します。

- Web サービスで自己署名証明書を使用するかどうかを選択します。

- 次へ をクリックします。

- 外部 URL テキスト ボックスに、リモートユーザーがこの サービス への アクセス に使用する URL を入力します。

- Autodiscover URL テキスト ボックスの値が正しくない場合は、リモート クライアントがこのサービスの検出に使用する URL を入力します。

- 次へ をクリックします。

- Outlook Web Access を Web アプリケーションとして Access Portal に追加するかどうかを選択します。

- Access Portal から Outlook Web Access に認証を転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証 ドメイン が共有されている必要があります。

- 次へ をクリックします。

- 完了 をクリックします。ウィザードが終了した後、アクションを選択して編集することができます。URL パス アクションを指定する場合、これを行うことができます。詳細について。次を参照してください:URL パス アクション。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。

- Exchange Server で、使用される仮想パス、Autodiscover、EWS、および mapi の基本認証を有効化する必要があります。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- ウィザードを続行するには、次へ をクリックします。

- シンプルなリバース プロキシ アクションを追加する を選択します。

- 次へ をクリックします。

- 外部 URL テキスト ボックスに、ユーザー接続の外部 URL を指定します。

- 次へ をクリックします。

- 内部 URL テキスト ボックスに、サーバーの内部 URL を指定します。

- Web サービスで自己署名証明書を使用するかどうかを選択します。

- 次へ をクリックします。

- ユーザーの認証に Access Portal と HTTP Basic のいずれを使用するかを選択します。

- この URL を Web アプリケーションとして Access Portal に追加するかどうかを選択します。

- 次へ をクリックします。

- この URL を Web アプリケーションとして Access Portal に追加しない場合は、URL マッピング アクションの名前と説明を入力します。

- この URL を Web アプリケーションとして Access Portal に追加することを選択した場合は、以下を指定する必要があります。

- アプリ名

- アプリの説明

- カスタム アイコン (任意)

- Access Portal から URL に認証を転送するかどうか

サインインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- 次へ をクリックします。

- 完了 をクリックします。ウィザードが終了した後、アクションを選択して編集することができます。URL パス アクションを指定する場合、これを行うことができます。詳細について。次を参照してください:URL パス アクション。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。既定のパス アクション (「/」から「/」) では、外部ホストから内部ホストまですべてが許可されます。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- ウィザードを続行するには、次へ をクリックします。

- シンプルなリバース プロキシ アクションを追加する を選択します。

- 次へ をクリックします。

- 外部 URL テキスト ボックスに、ユーザー接続の外部 URL を指定します。

- 次へ をクリックします。

- 内部 URL テキスト ボックスに、サーバーの内部 URL を指定します。

- Web サービスで自己署名証明書を使用するかどうかを選択します。

- 次へ をクリックします。

- 適切なユーザー認証のオプションを選択します。

- この URL を Web アプリケーションとして Access Portal に追加するかどうかを選択します。

- 次へ をクリックします。

- この URL を Web アプリケーションとして Access Portal に追加しない場合は、URL マッピング アクションの名前と説明を入力します。詳細については、URL パス アクション を参照してください。

- この URL を Web アプリケーションとして Access Portal に追加することを選択した場合は、以下を指定する必要があります。

- アプリ名

- アプリの説明

- カスタム アイコン (任意)

- Access Portal から URL に認証を転送するかどうか

サインインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- 次へ をクリックします。

- 完了 をクリックします。ウィザードが終了した後、アクションを選択して編集することができます。URL パス アクションを指定する場合、これを行うことができます。詳細について。次を参照してください:URL パス アクション。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。既定のパス アクション (「/」から「/」) では、外部ホストから内部ホストまですべてが許可されます。

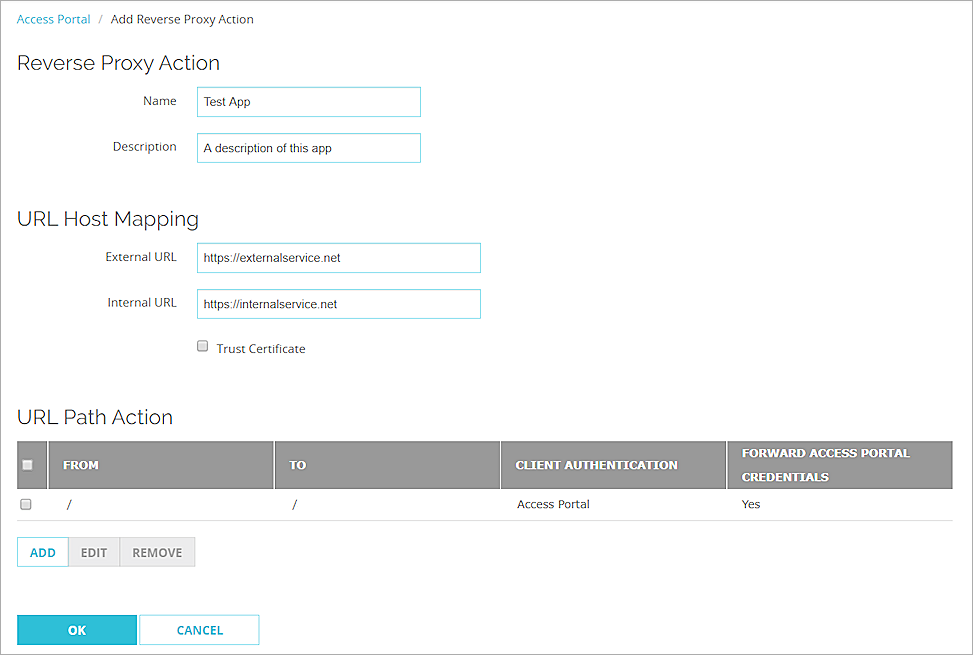

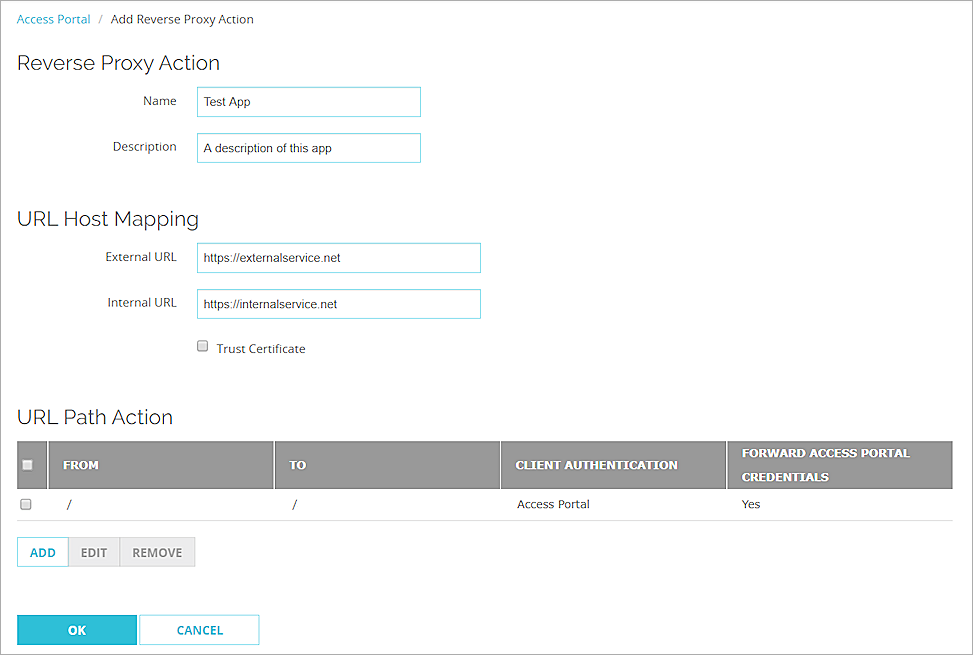

リバース プロキシ アクションを手動で追加する

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- 省略 をクリックしてウィザードを省略し、リバース プロキシ アクションを手動で追加します。

- リバース プロキシ アクションの 名前 と 説明 を入力します。

- 外部 URL テキスト ボックスに、リモートユーザーがこの Web サービスへのアクセスに使用する URL を入力します。

- 内部 URL テキスト ボックスに、Web サービスの内部 URL を入力します。

- サービスで自己署名証明書を使用して、接続とサーバーを信頼する場合は、証明書を信頼する チェックボックスを選択します。

- (任意) URL パス アクションを追加するには、URL パス アクション セクションで、追加 をクリックします。特定のパスのみを公開する場合に、これを行うことができます。詳細については、URL パス アクション を参照してください。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。既定のパス アクション (「/」から「/」) では、外部ホストから内部ホストまですべてが許可されます。

- 送信元 および 送信先 テキスト ボックスに、URL パスを入力します。パスでは、大文字と小文字が区別されます。送信元 パスと 送信先 パスを 一致させることをお勧めします。

パスが Web サーバーの仮想ディレクトリである場合は、パスの末尾にスラッシュ (/) を付けることをお勧めします。クエリ文字列が後に続くパスの場合は、末尾にスラッシュ (/) を付けてはいけません。

- Access Portal から Web アプリケーションに認証を転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- OK をクリックして、URL パス アクションを追加します。

- OK をクリックして、リバース プロキシ アクションを追加します。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- 追加 をクリックします。

- 省略 をクリックしてウィザードを省略し、リバース プロキシ アクションを手動で追加します。

- リバース プロキシ アクションの 名前 と 説明 を入力します。

- 外部 URL テキスト ボックスに、リモートユーザーがこの Web サービスへのアクセスに使用する URL を入力します。

- 内部 URL テキスト ボックスに、Web サービスの内部 URL を入力します。

- サービスで自己署名証明書を使用して、接続とサーバーを信頼する場合は、証明書を信頼する チェックボックスを選択します。

- (任意) URL パス アクションを追加するには、追加 をクリックします。特定のパスのみを公開する場合に、これを行うことができます。詳細については、URL パス アクション を参照してください。

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。既定のパス アクション (「/」から「/」) では、外部ホストから内部ホストまですべてが許可されます。

- 送信元 および 送信先 テキスト ボックスに、URL パスを入力します。パスでは、大文字と小文字が区別されます。送信元 パスと 送信先 パスを 一致させることをお勧めします。

パスが Web サーバーの仮想ディレクトリである場合は、パスの末尾にスラッシュ (/) を付けることをお勧めします。クエリ文字列が後に続くパスの場合は、末尾にスラッシュ (/) を付けてはいけません。

- Access Portal から認証を Exchange に転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- OK をクリックして、URL パス アクションを追加します。

- OK をクリックして、リバース プロキシ アクションを追加します。

URL パス アクション

URL パス アクションにより、ユーザーが Access Portal URL に移動して正常に認証された際に発生する URL 変換が決定されます。

既定のパス アクション (「/」から「/」) では、外部ホストから内部ホストまですべてが許可されます。特定のパスのみを公開する場合に、URL パス アクションを追加することができます。

URL パス アクションを追加する場合:

- 送信元 パスと 送信先 パスを 一致させることをお勧めします。

- パスでは、大文字と小文字が区別されます。

- パスが Web サーバーの仮想ディレクトリである場合は、パスの末尾にスラッシュ (/) を付けることをお勧めします。

- クエリ文字列が後に続くパスの場合は、末尾にスラッシュ (/) を付けてはいけません。

- 内部 Web アプリケーションの場合は、クライアント認証 として Access Portal を選択する必要があります

Access Portal のリバース プロキシ アクションは、URL リダイレクトをサポートしていません。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- URL パス アクションを追加するリバース プロキシ アクションを選択して、編集 をクリックします。

- URL パス アクション セクションで、追加 をクリックします。

- 送信元 および 送信先 テキスト ボックスに、URL パスを入力します。パスでは、大文字と小文字が区別されます。送信元 パスと 送信先 パスを 一致させることをお勧めします。

パスが Web サーバーの仮想ディレクトリである場合は、パスの末尾にスラッシュ (/) を付けることをお勧めします。クエリ文字列が後に続くパスの場合は、末尾にスラッシュ (/) を付けてはいけません。

- Access Portal から Web アプリケーションに認証を転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- OK をクリックして、URL パス アクションを追加します。

- OK をクリックして、リバース プロキシ アクションへの変更を保存します。

- 登録サービス > Access Portal の順に選択します。

- リバース プロキシ タブを選択します。

- URL パス アクションを追加するリバース プロキシ アクションを選択して、編集 をクリックします。

- URL パス アクション セクションで、追加 をクリックします。

- 送信元 および 送信先 テキスト ボックスに、URL パスを入力します。パスでは、大文字と小文字が区別されます。送信元 パスと 送信先 パスを 一致させることをお勧めします。

パスが Web サーバーの仮想ディレクトリである場合は、パスの末尾にスラッシュ (/) を付けることをお勧めします。クエリ文字列が後に続くパスの場合は、末尾にスラッシュ (/) を付けてはいけません。

- Access Portal から認証を Exchange に転送するかどうかを選択します。このオプションを有効化すると、Access Portal の認証を使用してユーザーが自動的にログインし、Web アプリケーションを選択できるようになります。

ログインして Access Portal 認証で Web アプリケーションを選択できるようにするには、Web アプリケーションで HTTP ベースの認証が受け入れられる状態になっており、Access Portal と Web アプリケーションで同じ認証ドメイン が共有されている必要があります。

- OK をクリックして、URL パス アクションを追加します。

- OK をクリックして、リバース プロキシ アクションへの変更を保存します。